没有在新的Windows Server 安装上配置 TLS 设置。因此,您必须使用 GPO、使用注册表编辑器手动或使用 PowerShell 在 Windows Server 上配置 TLS。在本文中,您将了解如何使用 PowerShell 脚本检查 Windows Server 上的 TLS 设置。

检查 TLS 设置 PowerShell 脚本

Get-TLS.ps1 PowerShell 脚本将检查 Windows Server 上的以下 TLS 设置:

- .NET 4.x 的 TLS 1.2

- .NET 3.5 的 TLS 1.2

- 安全协议 1.3

- 安全协议 1.2

- 安全协议 1.1

- 安全协议 1.0

注意: TLS 1.3 仅在 Windows Server 2022 及更高版本中受支持。

运行脚本后,以下值会出现在 PowerShell 控制台中:

- 未找到:没有配置值

- 1:启用

- 0:禁用

准备获取 TLS 设置 PowerShell 脚本

下载Get-TLS.ps1 PowerShell 脚本并将其放在C:\scripts文件夹中。如果没有,请创建一个脚本文件夹。

确保文件未被阻止,以防止在运行脚本时出错。在运行 PowerShell 脚本时出现未数字签名错误一文中阅读更多信息。

另一种选择是将以下代码复制并粘贴到记事本中。将其命名为Get-TLS.ps1并将其放在*C:\scripts*文件夹中。

Function Get-RegValue {

[CmdletBinding()]

Param

(

# Registry Path

[Parameter(Mandatory = $true,

Position = 0)]

[string]

$RegPath,

# Registry Name

[Parameter(Mandatory = $true,

Position = 1)]

[string]

$RegName

)

$regItem = Get-ItemProperty -Path $RegPath -Name $RegName -ErrorAction Ignore

$output = "" | select Path, Name, Value

$output.Path = $RegPath

$output.Name = $RegName

If ($regItem -eq $null) {

$output.Value = "Not Found"

}

Else {

$output.Value = $regItem.$RegName

}

$output

}

$regSettings = @()

$regKey = 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'

$regSettings += Get-RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v2.0.50727'

$regSettings += Get-RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727'

$regSettings += Get-RegValue $regKey 'SystemDefaultTlsVersions'

$regSettings += Get-RegValue $regKey 'SchUseStrongCrypto'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Client'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regKey = 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client'

$regSettings += Get-RegValue $regKey 'Enabled'

$regSettings += Get-RegValue $regKey 'DisabledByDefault'

$regSettings

复制

运行检查 TLS 设置 PowerShell 脚本

更改脚本文件夹的路径。接下来,运行 PowerShell 脚本以获取 Windows Server TLS 设置。

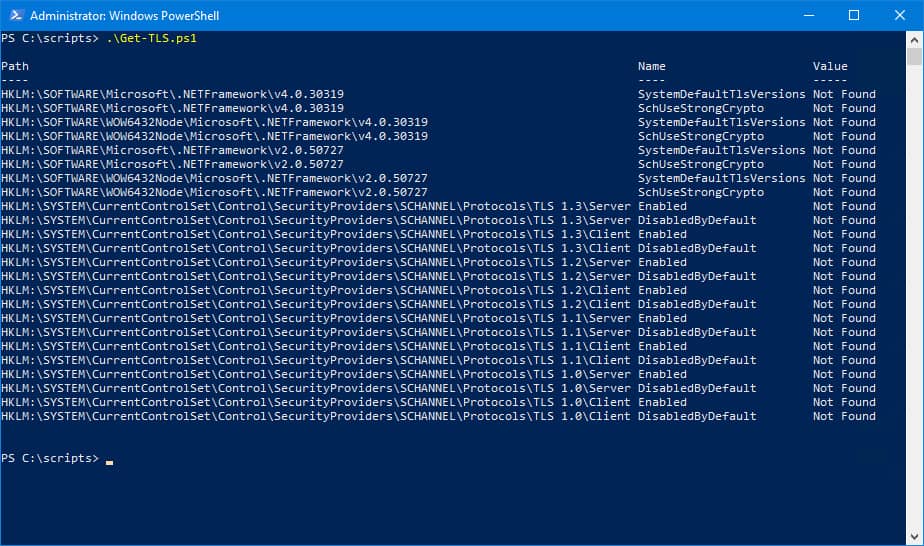

这是在全新的 Windows Server 2016/2019 上运行Get-TLS.ps1 PowerShell 脚本时的样子。

PS C:\scripts> .\Get-TLS.ps1

Path Name Value

---- ---- -----

HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 SystemDefaultTlsVersions Not Found

HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 SchUseStrongCrypto Not Found

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 SystemDefaultTlsVersions Not Found

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 SchUseStrongCrypto Not Found

HKLM:\SOFTWARE\Microsoft\.NETFramework\v2.0.50727 SystemDefaultTlsVersions Not Found

HKLM:\SOFTWARE\Microsoft\.NETFramework\v2.0.50727 SchUseStrongCrypto Not Found

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727 SystemDefaultTlsVersions Not Found

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727 SchUseStrongCrypto Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server DisabledByDefault Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Client Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Client DisabledByDefault Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server DisabledByDefault Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client DisabledByDefault Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server DisabledByDefault Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client DisabledByDefault Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server DisabledByDefault Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client Enabled Not Found

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client DisabledByDefault Not Found

复制

下面的屏幕显示了它的外观。

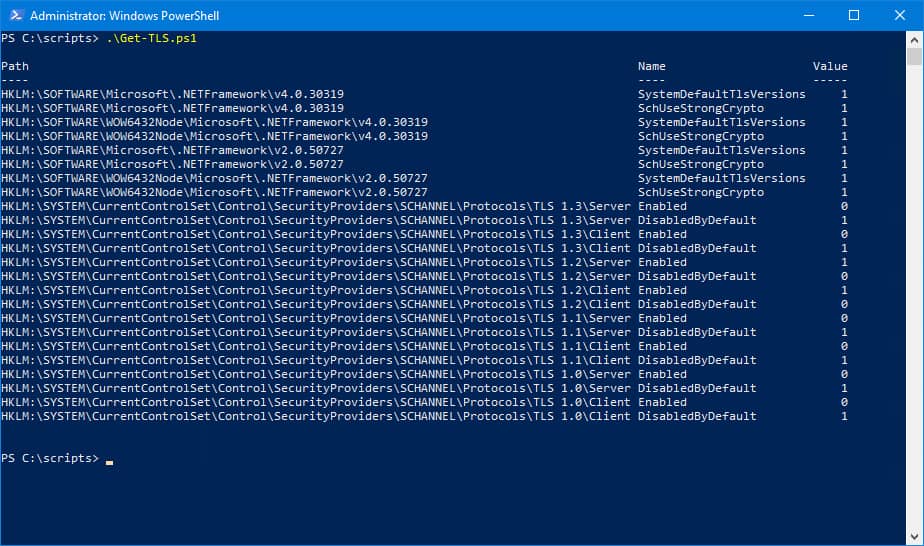

在我们的示例中,我们仅在 Windows Server 2019 上配置了以下 TLS 设置:

- 为 .NET 4.x 启用 TLS 1.2

- 为 .NET 3.5 启用 TLS 1.2

- 禁用 TLS 1.3

- 启用 TLS 1.2

- 禁用 TLS 1.1

- 禁用 TLS 1.0

这是运行Get-TLS.ps1 PowerShell 脚本后的样子。

PS C:\scripts> .\Get-TLS.ps1

Path Name Value

---- ---- -----

HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 SystemDefaultTlsVersions 1

HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 SchUseStrongCrypto 1

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 SystemDefaultTlsVersions 1

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319 SchUseStrongCrypto 1

HKLM:\SOFTWARE\Microsoft\.NETFramework\v2.0.50727 SystemDefaultTlsVersions 1

HKLM:\SOFTWARE\Microsoft\.NETFramework\v2.0.50727 SchUseStrongCrypto 1

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727 SystemDefaultTlsVersions 1

HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727 SchUseStrongCrypto 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server Enabled 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server DisabledByDefault 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Client Enabled 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Client DisabledByDefault 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server Enabled 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server DisabledByDefault 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client Enabled 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client DisabledByDefault 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server Enabled 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server DisabledByDefault 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client Enabled 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client DisabledByDefault 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server Enabled 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server DisabledByDefault 1

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client Enabled 0

HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client DisabledByDefault 1

复制

下面的屏幕显示了它的外观。

这是否有助于您使用 PowerShell 检查 Windows Server 上的 TLS 设置?

阅读更多:配置 Exchange Server TLS 设置 ?

结论

您学习了如何使用 PowerShell 检查 Windows Server 上的 TLS 设置。运行 Get-TLS.ps1 PowerShell 脚本以获取 Windows Server 上的 TLS 设置。与通过注册表编辑器检查 TLS 值相比,使用 PowerShell 获取 TLS 设置要快得多,也更容易阅读。